- Top Results

- Community

- Nexeed Automation

- Knowledge base

- NTLMv1 switch off on Domain Controllers

We are still working on migrating to the new Bosch Connected Industry Online Portal. Stay tuned! Click here for the latest updates.

NTLMv1 switch off on Domain Controllers

- Subscribe to RSS Feed

- Mark as New

- Mark as Read

- Bookmark

- Subscribe

- Printer Friendly Page

- Report Inappropriate Content

| English | 🠦 Deutsch |

1. Why do I need to change the NTLM version?

In the bosch.com forest we still see clients talking NTLMv1, which is old and has a really low security level. It can be decrypted by hackers within a few hours on a normal desktop PC and there are several cracking tools available.

2. Planned dates for switch off

Dates can be requested vie Nexeed Helpdesk

3. What do I need to change?

Short answer:

you need to change the LM-Level to the highest possible value that is compatible with your usecase, but at least level 3.

Long answer:

The LM-Level defines what NTLM versions are accepted as request and response.

The lowest security level is 0, using LM & NTLMv1 request and response as default. The highest level is 5, refusing LM and NTLMv1. You can find all levels in the table below. However level 5 is, of course, preferred but at least level 3 is required (→ The red marked settings should not be used!).

| Setting | Description | Registry security level |

| Send LM & NTLM responses | Client devices use LM and NTLM authentication, and they never use NTLMv2 session security. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 0 |

| Send LM & NTLM – use NTLMv2 session security if negotiated |

Client devices use LM and NTLM authentication, and they use NTLMv2 session security if the server supports it. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 1 |

| Send NTLM response only | Client devices use NTLMv1 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 2 |

| Send NTLMv2 response only | Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 3 |

| Send NTLMv2 response only. Refuse LM | Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers refuse to accept LM authentication, and they will accept only NTLM and NTLMv2 authentication. | 4 |

| Send NTLMv2 response only. Refuse LM & NTLM | Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers refuse to accept LM and NTLM authentication, and they will accept only NTLMv2 authentication. | 5 |

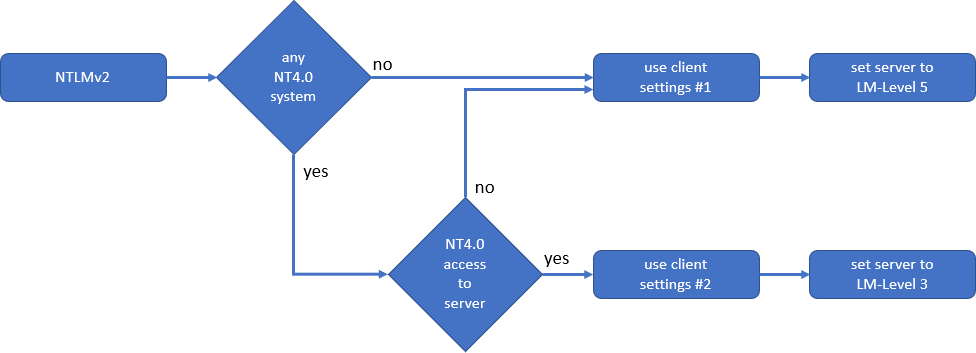

4. Nexeed Automation decision matrix

Client settings #1

| Key | Value |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\EnableSecuritySignature |

1 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\EnableSecuritySignature |

1 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\lmcompatibilitylevel |

3 |

Client settings #2

| Key | Value |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\EnableSecuritySignature |

0 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\EnableSecuritySignature |

1 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\lmcompatibilitylevel |

1 |

| Deutsch | 🠦 English |

1. Warum muss ich die NTLM-Version ändern?

Im bosch.com Umfeld sehen wir immer noch Rechner, die NTLMv1 verwenden, welches alt ist und einen wirklich niedrigen Sicherheitsstandard hat. Es kann von Hackern innerhalb weniger Stunden auf einem normalen Desktop-PC entschlüsselt werden. Hierfür gibt es mehrere Cracking-Tools.

2. Geplante Termine für die Abschaltung

Termine können über den Nexeed Helpdesk angefordert werden

3. Was muss ich ändern?

kurze Antwort:

Sie müssen den LM-Level auf den höchstmöglichen Wert ändern, der mit Ihrem Anwendungsfall kompatibel ist. Mindestens aber auf Level 3.

Ausführliche Antwort:

Das LM-Level definiert, welche NTLM-Versionen als Anfrage und Antwort akzeptiert werden. Die niedrigste Sicherheitsstufe ist 0, standardmäßig mit Senden von LM & NTLM-Antworten. Die höchste Stufe ist 5, Ablehnen von LM & NTLM. Sie können alle Level unten in der Tabelle finden. Natürlich ist Level 5 bevorzugt, aber mindestens Level 3 ist erforderlich ( Die rot markierten Einstellungen sollten nicht verwendet werden!).

| Einstellung | Beschreibung | Registrierungs-sicherheitsstufe |

| Senden von LM & NTLM-Antworten | Clientgeräte verwenden die LM- und NTLM-Authentifizierung und niemals die NTLMv2-Sitzungssicherheit. Domänencontroller akzeptieren die LM-, NTLM- und NTLMv2-Authentifizierung. | 0 |

| LM & NTLM senden – NTLMv2-Sitzungssicherheit verwenden, wenn ausgehandelt | Clientgeräte verwenden die LM- und NTLM-Authentifizierung, und sie verwenden die NTLMv2-Sitzungssicherheit, wenn der Server sie unterstützt. Domänencontroller akzeptieren die LM-, NTLM- und NTLMv2-Authentifizierung. | 1 |

| Nur NTLM-Antwort senden | Clientgeräte verwenden die NTLMv1-Authentifizierung, und sie verwenden die NTLMv2-Sitzungssicherheit, wenn der Server sie unterstützt. Domänencontroller akzeptieren die LM-, NTLM- und NTLMv2-Authentifizierung. | 2 |

| Nur NTLMv2-Antwort senden | Clientgeräte verwenden die NTLMv2-Authentifizierung, und sie verwenden die NTLMv2-Sitzungssicherheit, wenn der Server sie unterstützt. Domänencontroller akzeptieren die LM-, NTLM- und NTLMv2-Authentifizierung. | 3 |

| Nur NTLMv2-Antwort senden. Verweigern von LM | Clientgeräte verwenden die NTLMv2-Authentifizierung, und sie verwenden die NTLMv2-Sitzungssicherheit, wenn der Server sie unterstützt. Domänencontroller lehnen die LM-Authentifizierung ab, und sie akzeptieren nur die NTLM- und NTLMv2-Authentifizierung. | 4 |

| Nur NTLMv2-Antwort senden. Ablehnen von LM & NTLM | Clientgeräte verwenden die NTLMv2-Authentifizierung, und sie verwenden die NTLMv2-Sitzungssicherheit, wenn der Server sie unterstützt. Domänencontroller lehnen die LM- und NTLM-Authentifizierung ab, und sie akzeptieren nur die NTLMv2-Authentifizierung. | 5 |

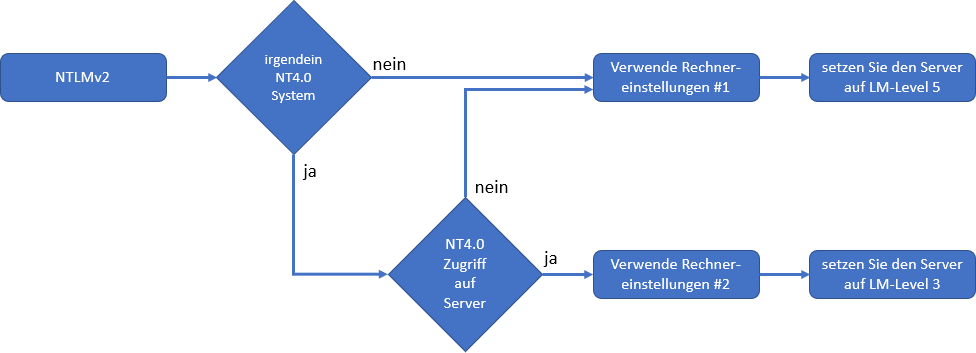

4. Nexeed Automation Entscheidungsmatrix

Rechnereinstellungen #1

| Schlüssel | Wert |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\EnableSecuritySignature |

1 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\EnableSecuritySignature |

1 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\lmcompatibilitylevel |

3 |

Rechnereinstellungen #2

| Schlüssel | Wert |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\EnableSecuritySignature |

0 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\EnableSecuritySignature |

1 |

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\lmcompatibilitylevel |

1 |

- Mark as Read

- Mark as New

- Bookmark

- Permalink

- Report Inappropriate Content

👍

Still looking for something?

- Top Results